1. 회원가입, 로그인 구현

2. 예외처리, 코드개선

1. 대표적인 웹 공격패턴 알아보기

- XSS, CSRF, SQL Injection

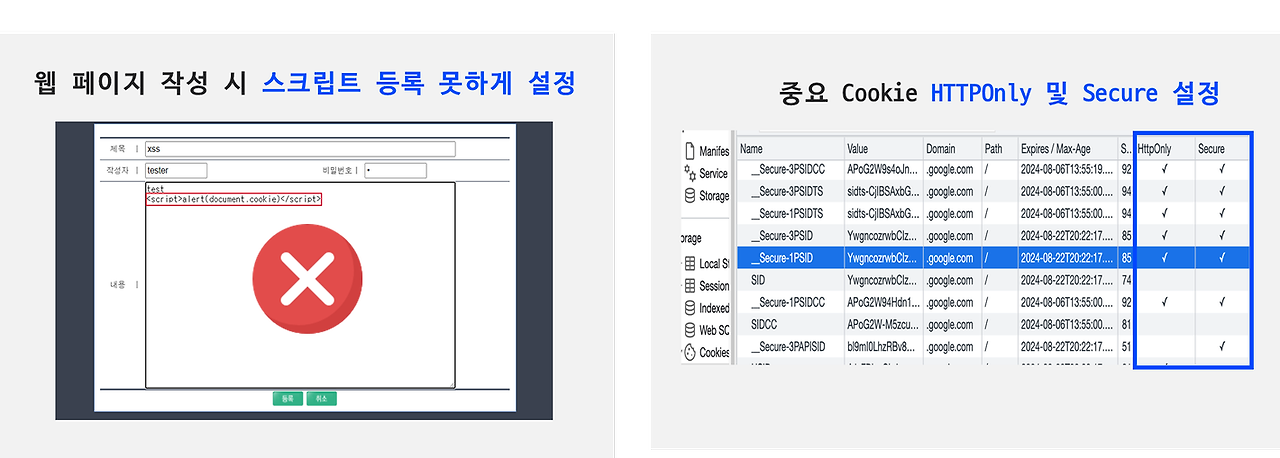

- XSS(=Cross Site Scripting) : 사용자가 웹페이지에 악석 스크립트를 삽입하여 의도치 않은 명령을 하거나 해킹을 하는 것.

- XSS 방지

- CSRF(= Cross Site Request Forgery) : 사용자의 세션이나 토큰을 이용하여 다른 명령을 실행하게 하는 것

- CSRF 방지하기

- SQL Injection : 서버로 요청을 보낼때 정상적인 요청 대신 악의적인 DB SQL문을 주입하는 것

- SQL Injection 방지하기

2. 웹 개발시 자주 겪는 CORS 대응하기

- 웹 브라우저의 동일 출처 정책(SOP)

- 출처

- CORS

3. 서버 백엔드 보안정보 숨기기

- 서버 코드의 보안 문제

- 환경변수로 설정하기

- spring 설정 값 넣는 방법

#슈퍼코딩, #1:1관리형부트캠프, #백엔드, #backend, #백엔드공부, #개발공부, #백엔드개발자 #취준일기, #취준기록, #취뽀, #빡공, #HTML/CSS, #javascript, #react , #java, #spring